Việc sử dụng Tool Hack sẽ tiết kiệm được nhiều thời gian hơn cho Hacker. Và bạn có muốn biết các Hacker thường sử dụng Tool gì nhất không? Trong bài này mình chỉ bàn về các Tool của Ethical Hacking, tức là những pentester hay những White Hat.

Ethical Hacking còn được gọi là kiểm tra thâm nhập và Red team.

Hacking là quá trình giành quyền truy cập vào hệ thống máy tính với mục đích gian lận, đánh cắp dữ liệu và xâm phạm quyền riêng tư, v.v., bằng cách xác định các điểm yếu của nó.

Người thực hiện các hoạt động hack được gọi là hacker.

Có 6 loại Hacker

-

Ethical Hacker (Mũ trắng)

-

Cracker – Chuyên bẻ khóa phần mềm

-

Mũ xám – Lại giữa mũ trắng và mũ đen

-

Script kiddies – Mới bước vào nghề, người ta chỉ sao thì làm vậy

-

Những người theo chủ nghĩa tin tắc – Hacktivist

-

Phreaker – Chuyên bẻ khóa điện thoại

Một chuyên gia bảo mật sử dụng các kỹ năng hack của mình cho các mục đích phòng thủ được gọi là một Ethical Hacker. Để tăng cường bảo mật, các Ethical Hacker sử dụng các kỹ năng của họ để tìm ra các lỗ hổng, ghi lại chúng và đề xuất các cách khắc phục chúng.

Các công ty cung cấp dịch vụ trực tuyến hoặc những công ty được kết nối với internet, phải thực hiện kiểm tra thâm nhập bởi các Ethical Hacker đã được cấp chứng chỉ. Kiểm tra thâm nhập – Pentester là một tên gọi khác của Ethical Hacker. Nó có thể được thực hiện thủ công hoặc thông qua một công cụ tự động hóa.

Các Ethical Hacker làm việc với tư cách là các chuyên gia bảo mật thông tin. Chúng cố gắng phá vỡ tính bảo mật của hệ thống máy tính, mạng hoặc ứng dụng. Họ xác định những điểm yếu và trên cơ sở đó và đưa ra lời khuyên hoặc đề xuất để củng cố an ninh.

Các ngôn ngữ lập trình được sử dụng để hack bao gồm PHP, SQL, Python, Ruby, Bash, Perl, C, C ++, Java, VBScript , Visual Basic, C Sharp, JavaScript và HTML.

Một số chứng chỉ về Hacking bao gồm:

-

CEH

-

GIAC

-

OSCP

-

CREST

Dưới đây là danh sách các Phần mềm Hacking phổ biến nhất hiện có trên thị trường.

So sánh các công cụ hack tốt nhất

|

Tên công cụ |

Nền tảng |

Tốt nhất cho |

Thể loại |

Giá bán |

|

Acunetix |

Windows, Mac, RedHat 8, v.v. & Web. |

Quét bảo mật web từ đầu đến cuối. |

Quét lỗ hổng bảo mật |

Tầm 1 tỉ VNĐ |

|

Netsparker |

Windows & Web |

Kiểm tra bảo mật ứng dụng chính xác và tự động. |

Quét lỗ hổng bảo mật |

Tầm 1 tỉ VNĐ |

|

Intruder |

Dựa trên đám mây |

Tìm và sửa các lỗ hổng trong cơ sở hạ tầng của bạn. |

Máy tính & Bảo mật mạng. |

Bản dùng thử miễn phí hàng tháng có sẵn.

Giá bắt đầu từ 38$/tháng. |

|

Nmap |

Mac OS, Linux, OpenBSD, Solaris, Windows |

Quét mạng. |

Bảo mật máy tính & Quản lý mạng. |

Miễn phí |

|

Metasploit |

Mac OS, Linux, Windows |

Tích hợp nhiều công cụ để quét mạng và Web |

Tấn công |

Metasploit Framework: Miễn phí.

Metasploit Pro: Không rõ |

|

Aircrack-Ng |

Đa nền tảng |

Hỗ trợ hầu hết các Driver mạng |

Bắt gói tin và tấn công |

Miễn phí |

|

Wireshark |

Linux, Windows, Mac OS, FreeBSD, NetBSD, OpenBSD |

Phân tích gói dữ liệu. |

Phân tích gói tin |

Miễn phí |

# 1) Acunetix

Acunetix là một công cụ dành cho hacker mũ trắng hoàn toàn tự động phát hiện và báo cáo về hơn 4500 lỗ hổng ứng dụng web bao gồm tất cả các biến thể của SQL Injection và XSS.

Trình thu thập thông tin Acunetix hỗ trợ đầy đủ HTML5 và JavaScript và các ứng dụng Một trang, cho phép kiểm tra các ứng dụng phức tạp, đã được xác thực.

Phần mềm có khả năng quét dựa trên lỗ hổng chỉ định sẵn và đưa ra báo cáo về độ nguy hiểm, cách khai thác và cách khắc phục lỗ hổng.

=> Truy cập trang web chính thức của Acunetix

# 2) Netsparker

Netsparker là một công cụ hack mũ trắng tương tự như Acunetix. Acunetix bắt chước các động thái của tin tặc để xác định các lỗ hổng như SQL Injection và Cross-site Scripting trong các ứng dụng web và API web.

Netsparker xác minh duy nhất các lỗ hổng đã xác định để chứng minh chúng là thật chứ không phải là dương tính giả, vì vậy bạn không cần phải lãng phí hàng giờ để xác minh thủ công các lỗ hổng đã xác định sau khi quá trình quét kết thúc. Nó có sẵn dưới dạng phần mềm Windows và một dịch vụ quét Online

=> Truy cập trang web Netsparker Tại đây

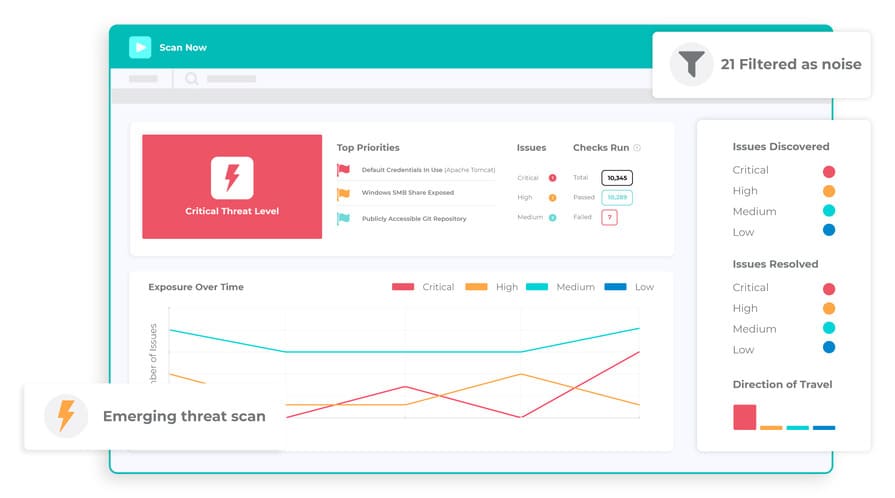

# 3) Intruder

Intruder là phần mềm quét lỗ hổng bảo mật hoàn toàn tự động giúp tìm ra các điểm yếu về an ninh mạng, đồng thời giải thích các rủi ro và giúp khắc phục chúng.

Với hơn 9.000 lần kiểm tra bảo mật có sẵn, Intruder giúp các công ty thuộc mọi quy mô có thể truy cập quét lỗ hổng cấp doanh nghiệp. Kiểm tra bảo mật của nó bao gồm xác định cấu hình sai, các bản vá bị thiếu và các sự cố ứng dụng web phổ biến như SQL injection & cross-site scripting.

Được xây dựng bởi các chuyên gia bảo mật có kinh nghiệm, Intruder xử lý phần lớn sự phức tạp của việc quản lý lỗ hổng bảo mật. Dùng công cụ này sẽ giúp bạn tiết kiệm thời gian bằng cách ưu tiên các kết quả dựa trên ngữ cảnh của chúng cũng như chủ động quét hệ thống để tìm các lỗ hổng bảo mật mới nhất.

Intruder cũng tích hợp với các nhà cung cấp đám mây lớn cũng như Slack & Jira.

=> Truy cập trang web Intruder

# 4) Nmap

Giá: Miễn phí

Nmap là một trình quét bảo mật, quét cổng, cũng như một công cụ khám phá mạng. Nó là phần mềm mã nguồn mở và có sẵn miễn phí.

Các hacker thường sử dụng nmap để dò xem hệ thống đang mở cổng nào và có lỗ hổng bảo mật nào hay không.

Nó hỗ trợ đa nền tảng. Nó có thể được sử dụng để kiểm tra mạng, quản lý lịch trình nâng cấp dịch vụ và theo dõi thời gian hoạt động của máy chủ & dịch vụ.

Đặc trưng:

Bộ Nmap có:

-

Công cụ chuyển, chuyển hướng và gỡ lỗi dữ liệu (Ncat),

-

Tiện ích so sánh kết quả quét (Ndiff),

-

Công cụ phân tích phản hồi và tạo gói (Nping),

-

GUI và Trình xem kết quả (Nping)

Sử dụng gói IP thô, nó có thể xác định:

-

Máy chủ có sẵn

-

Các dịch vụ của họ được cung cấp bởi các máy chủ có sẵn nào

-

Hệ điều hành

-

Bộ lọc gói mà họ đang sử dụng

-

Và nhiều đặc điểm khác

Trang web: Nmap

Giá: Metasploit Framework là một công cụ mã nguồn mở và nó có thể được tải xuống miễn phí. Metasploit Pro là một sản phẩm thương mại. Bản dùng thử miễn phí có sẵn trong 14 ngày. Bạn có thể nhận Key Metasploit Pro theo hướng dẫn của AnonyViet.

Nó là phần mềm để kiểm tra thâm nhập. Sử dụng Metasploit Framework, bạn có thể phát triển và thực thi mã khai thác trên một máy từ xa. Nó hỗ trợ đa nền tảng.

Đặc trưng:

-

Nó rất hữu ích để biết về các lỗ hổng bảo mậ

-

Giúp kiểm tra thâm nhậ

-

Giúp phát triển chữ ký

-

Bạn có thể tạo các công cụ kiểm tra bảo mậ

Tốt nhất để xây dựng các công cụ chống pháp y và trốn tránh.

Trang web: Metasploit

# 6) Aircrack-Ng

Giá: Miễn phí

Aircrack-ng cung cấp các công cụ khác nhau để đánh giá bảo mật mạng Wi-Fi.

Tất cả đều là công cụ dòng lệnh. Đối với bảo mật Wi-Fi, nó tập trung vào giám sát, tấn công, thử nghiệm và bẻ khóa. Nó hỗ trợ Linux, Windows, OS X, BSD miễn phí, NetBSD, OpenBSD, Solaris và eComStation 2.

Đặc trưng:

-

Aircrack-ng có thể tập trung vào các cuộc tấn công Phát lại, khử xác thực, các điểm truy cập giả mạo và những thứ khá

-

Nó hỗ trợ xuất dữ liệu sang tệp văn bả

-

Nó có thể kiểm tra thẻ Wi-Fi và khả năng của trình điều khiể

-

Nó có thể bẻ khóa các khóa WEP và để làm được điều đó, nó sử dụng các cuộc tấn công FMS, các cuộc tấn công PTW và các cuộc tấn công từ điể

-

Nó có thể bẻ khóa WPA2-PSK và do đó, nó sử dụng các cuộc tấn công từ điể

Tốt nhất để hỗ trợ bất kỳ bộ điều khiển giao diện mạng không dây nào.

Trang web: Aircrack-Ng

# 7) Wireshark

Giá: Miễn phí

Wireshark là một trình phân tích gói và có thể thực hiện kiểm tra sâu nhiều giao thức.

Nó hỗ trợ đa nền tảng. Nó cho phép bạn xuất kết quả đầu ra sang các định dạng tệp khác nhau như XML, PostScript, CSV và Plaintext. Nó cung cấp cơ sở để áp dụng các quy tắc tô màu cho danh sách gói để việc phân tích sẽ dễ dàng và nhanh chóng hơn. Hình ảnh trên sẽ hiển thị việc bắt các gói tin.

Đặc trưng:

-

Nó có thể giải nén các tệp gzip một cách nhanh chó

-

Nó có thể giải mã nhiều giao thức như IPsec, ISAKMP, SSL / TLS, v.v.

-

Nó có thể thực hiện chụp trực tiếp và phân tích ngoại tuyế

-

Nó cho phép bạn duyệt dữ liệu mạng đã chụp bằng GUI hoặc tiện ích TShark ở chế độ

Tốt nhất để phân tích gói dữ liệu.

Trang web: Wireshark

# 8) OpenVAS

Open Vulnerability Assessment Scanner là công cụ để quét lỗ hổng bảo mật Web với một sơ đồ tư duy của Pentester.

OpenVAS chứa các khả năng của nhiều giao thức internet & giao thức khác nhau và một ngôn ngữ lập trình nội bộ mạnh mẽ. Dựa trên lịch sử lâu dài và cập nhật hàng ngày, phần mềm sẽ thực hiện các bài kiểm tra để phát hiện các lỗ hổng.

Trang web: OpenVAS

# 9) SQL Map

SQLMap là một công cụ để tự động hóa quá trình phát hiện và khai thác các lỗ hổng SQL injection.

Nó là một công cụ mã nguồn mở và có một công cụ phát hiện mạnh mẽ. SQLMap hoàn toàn hỗ trợ MySQL, Oracle, PostgreSQL và nhiều hơn nữa. Nó hỗ trợ đầy đủ sáu kỹ thuật chèn SQL, mù dựa trên Boolean, mù dựa trên thời gian, dựa trên lỗi, dựa trên truy vấn UNION, truy vấn xếp chồng và ngoài băng tần.

SQLMap hỗ trợ thực thi các lệnh tùy ý & truy xuất đầu ra tiêu chuẩn của chúng, tải xuống và tải lên bất kỳ tệp nào, tìm kiếm tên cơ sở dữ liệu cụ thể, v.v. Nó sẽ cho phép bạn kết nối trực tiếp với cơ sở dữ liệu.

Trang web: SQLMap

# 10) NetStumbler

NetStumbler là một công cụ mạng không dây. Nó hỗ trợ hệ điều hành Windows. Nó sử dụng WLAN 802.11b, 802.11a và 802.11g để phát hiện các mạng LAN không dây. Nó cũng có một phiên bản thu gọn gọi là MiniStumbler dành cho HĐH Windows CE . Nó cung cấp hỗ trợ tích hợp cho một đơn vị GPS.

NetStumbler có thể được sử dụng để xác minh cấu hình mạng, tìm các vị trí có vùng phủ sóng kém trong mạng WLAN, phát hiện nguyên nhân gây nhiễu không dây, phát hiện các điểm truy cập trái phép, v.v.

Trang web: NetStumbler

# 11) Ettercap

Giá: Miễn phí.

Ettercap hỗ trợ đa nền tảng. Sử dụng API của Ettercap, bạn có thể tạo các plugin tùy chỉnh. Ngay cả khi có kết nối proxy, nó có thể thực hiện việc dò tìm dữ liệu được bảo mật HTTP SSL.

Tốt nhất để tạo các plugin tùy chỉnh.

Trang web: Ettercap

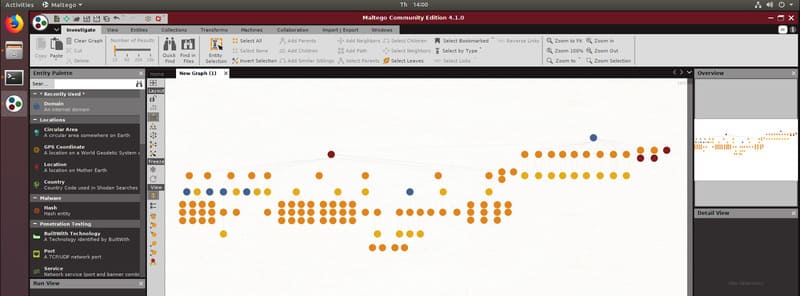

# 12) Maltego

Giá: Phiên bản cộng đồng, Maltego CE có sẵn miễn phí. Giá cho Maltego Classic là $999. Giá cho Maltego XL là $1999. Hai sản phẩm này dành cho máy tính để bàn. Giá cho các sản phẩm máy chủ như CTAS, ITDS và Comms bắt đầu từ $ 40000, bao gồm cả đào tạo.

Maltego là một công cụ để phân tích liên kết và khai thác dữ liệu. Nó hỗ trợ Windows, Linux và Mac OS.

Để khám phá dữ liệu từ các nguồn mở và hiển thị thông tin ở định dạng đồ họa, nó cung cấp thư viện các phép biến đổi. Nó thực hiện khai thác dữ liệu thời gian thực và thu thập thông tin.

Trang web: Maltego

# 13) Nikto

Giá: Miễn phí

Nikto là một công cụ mã nguồn mở để quét máy chủ web.

Nikto quét máy chủ web để tìm các tệp nguy hiểm, các phiên bản lỗi thời và các vấn đề liên quan đến phiên bản cụ thể. Công cụ lưu báo cáo ở định dạng tệp văn bản, XML, HTML, NBE và CSV. Nikto có thể được sử dụng trên hệ thống hỗ trợ cài đặt Perl cơ bản. Nó có thể được sử dụng trên các hệ thống Windows, Mac, Linux và UNIX.

Đặc trưng:

-

Nó có thể kiểm tra các máy chủ web để tìm hơn 6700 tệp nguy hiểm tiềm ẩ

-

Nó có hỗ trợ proxy HTTP đầy đủ.

-

Sử dụng tiêu đề, biểu tượng yêu thích và tệp, nó có thể xác định phần mềm đã cài đặ

-

Nó có thể quét máy chủ để tìm các thành phần máy chủ đã lỗi thờ

Tốt nhất – như một công cụ Kiểm tra thâm nhập .

Trang web: Nikto

# 14) Suite Burp

Giá: Có ba gói định giá. Phiên bản Community có thể được tải xuống miễn phí. Giá cho phiên bản Enterprise bắt đầu từ $3999 mỗi năm. Giá của phiên bản Professional bắt đầu từ $399 cho mỗi người dùng mỗi năm.

Burp Suite có một trình quét lỗ hổng web và có các công cụ thủ công tiên tiến và cần thiết.

Nó cung cấp nhiều tính năng để bảo mật ứng dụng web. Nó có ba phiên bản: cộng đồng, doanh nghiệp và chuyên nghiệp. Với các phiên bản cộng đồng, nó cung cấp các công cụ thủ công cần thiết. Với các phiên bản trả phí, nó cung cấp nhiều tính năng hơn như máy quét lỗ hổng web.

Đặc trưng:

-

Cho phép bạn lên lịch và lặp lại quá trình quét

-

Quét 100 lỗ hổng chung.

-

Sử dụng các kỹ thuật ngoài băng tần (OAST).

-

Cung cấp một hướng dẫn chi tiết cho các lỗ hổng được báo cáo

-

Cung cấp Tích hợp CI.

Tốt nhất cho thử nghiệm Bảo mật .

Trang web: Burp Suite

# 15) John The Ripper

Giá: Miễn phí

John the Ripper là một công cụ bẻ khóa mật khẩu. Nó có thể được sử dụng trên Windows, DOS và Open VMS. Nó là một công cụ mã nguồn mở. Nó được tạo ra để phát hiện mật khẩu UNIX yếu.

Đặc trưng:

-

John the Ripper có thể được sử dụng để kiểm tra các mật khẩu được mã hóa khác nhau.

-

Nó thực hiện các cuộc tấn công từ điể

-

Nó cung cấp nhiều trình bẻ khóa mật khẩu khác nhau trong một gó

-

Nó cung cấp một cracker có thể tùy chỉ

Tốt nhất cho: Nó nhanh chóng trong việc bẻ khóa mật khẩu.

Trang web: John the Ripper

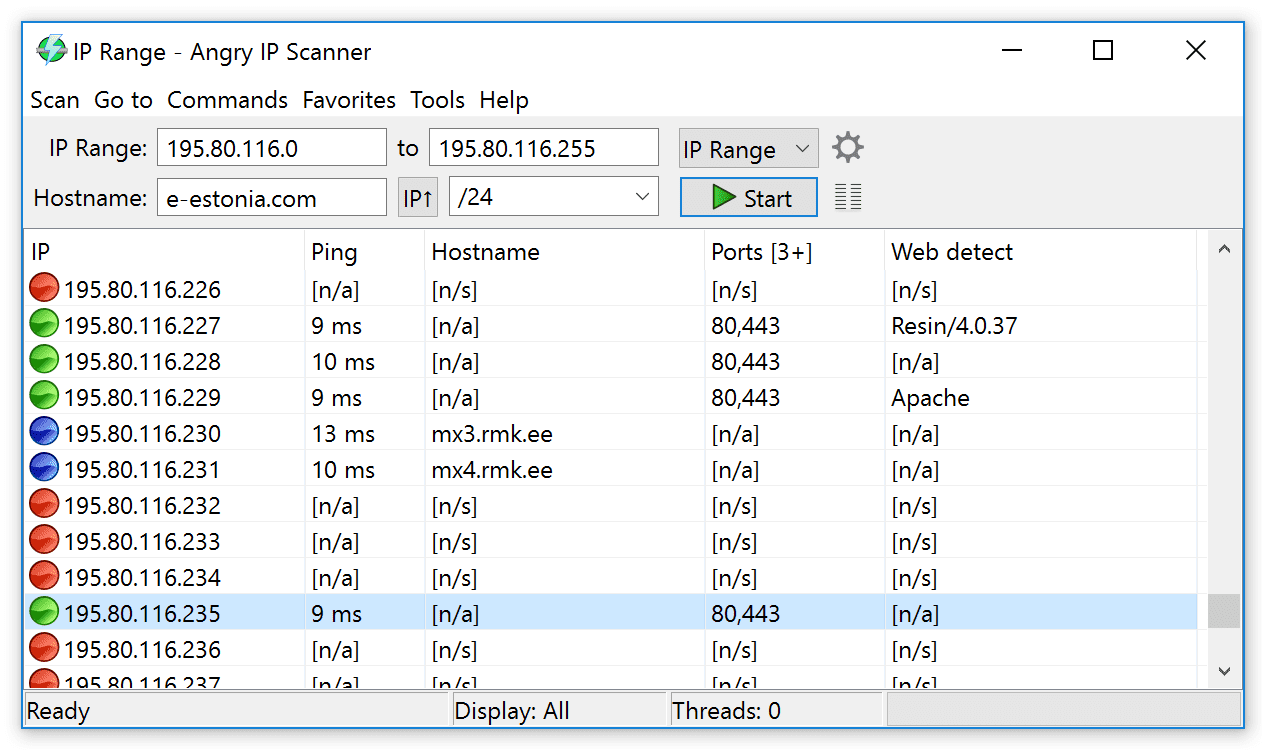

# 16) Angry IP Scanner

Giá: Miễn phí

Angry IP Scanner là một công cụ để quét địa chỉ IP và các cổng. Nó có thể quét nó trên cả mạng nội bộ và Internet của bạn. Nó hỗ trợ các hệ điều hành Windows, Mac và Linux.

Đặc trưng:

-

Nó có thể xuất kết quả ở nhiều định dạng

-

Nó là một công cụ giao diện dòng lệnh

-

Nó có thể mở rộng với nhiều trình tìm nạp dữ liệu

Trang web: Angry IP Scanner

Phần Kết Luận

Như đã giải thích ở đây, Nmap được sử dụng để bảo mật máy tính và quản lý mạng. Nó rất tốt cho việc quét mạng. Metasploit cũng là để bảo mật và rất tốt để tiến hành kiểm thử, xâm nhập vào hệ thống.

Aircrack-Ng là một công cụ kiểm tra và bắt gói tin miễn phí và hỗ trợ đa nền tảng thường được sử dụng để Hack Wifi. Wireshark là một trình phân tích gói và rất tốt trong việc phân tích các gói dữ liệu. Theo các đánh giá, bạn nên sử dụng Nmap thay vì Angry IP Scanner vì công cụ này đi kèm với các ứng dụng không mong muốn.

John the Ripper rất nhanh trong việc bẻ khóa mật khẩu. Nikto là một công cụ mã nguồn mở tốt để kiểm tra thâm nhập. Maltego trình bày dữ liệu dưới dạng đồ họa và sẽ cung cấp cho bạn thông tin về các điểm yếu và bất thường.