Khi mạng 5G đang dần được triển khai ở các thành phố lớn trên thế giới, một phân tích về kiến trúc mạng của về bảo mật Mạng 5G đã cho thấy một số điểm yếu tiềm ẩn có thể bị lợi dụng để thực hiện hàng loạt cuộc tấn công mạng, bao gồm cả từ chối dịch vụ (DoS) tấn công nhằm chặn quyền truy cập Internet của thuê bao và chặn lưu lượng dữ liệu.

Phát hiện này là cơ sở của một “Nghiên cứu bảo mật về 5G” mới được công bố bởi công ty an ninh mạng Positive Technologies có trụ sở tại London, chính xác 06 tháng sau khi công ty phát hành báo cáo “Các lỗ hổng trong Mạng LTE và 5G 2020” vào tháng 6 nêu chi tiết các lỗi có ảnh hưởng lớn trong các giao thức LTE và 5G.

Các yếu tố chính của an ninh mạng bao gồm: cấu hình thiết bị phù hợp, cũng như tính xác thực và ủy quyền khi kết nối mạng. Khi thiếu các yếu tố này, mạng trở nên dễ bị từ chối dịch vụ của người đăng ký do khai thác các lỗ hổng trong giao thức PFCP và các thiếu sót khác có thể dẫn đến việc tiết lộ thông tin nhận dạng thuê ba, thậm chí sử dụng Internet với chi phí của người dùng mà họ không hề hay biết.

5G là gì?

5G là một thuật ngữ viết tắt của thế hệ thứ năm của mạng di động không dây.

Bốn thế hệ đầu tiên đều mang đến một cấp độ kết nối mới, với 3G và 4G tập trung vào việc cải thiện dữ liệu di động. 5G tìm cách tiếp tục xu hướng này và mở rộng việc sử dụng cho truy cập băng thông rộng di động. 5G sẽ hoạt động cùng với 4G, sau này có khả năng sẽ thay thế hoàn toàn.

5G hoạt động như thế nào?

Để giải thích đơn giản, 5G truyền hàng tỷ dữ liệu trong khoảng cách ngắn hơn so với 4G LTE. Điều này giúp tăng tốc độ và tính nhất quán của các tín hiệu kết nối và chính mạng – ngay cả khi đang chuyển động. Mạng cũng có thể hỗ trợ nhiều thiết bị hơn do sử dụng phổ tín hiệu mới. Hơn hết, công nghệ tiết kiệm năng lượng cho phép sử dụng ít năng lượng hơn.

Lỗi bảo mật Mạng 5G

Một trong những lợi ích bảo mật quan trọng mà 5G cung cấp là bảo vệ khỏi công nghệ do thám STINGRAY và mã hóa số Nhận dạng thuê bao di động quốc tế IMSI) – số nhận dạng duy nhất đi kèm với mọi thẻ SIM nhằm mục đích xác định người dùng của mạng di động.

5G Core (5GC) cũng cập nhật ngăn xếp (stack) giao thức bằng cách sử dụng Giao thức điều khiển truyền (TCP) làm giao thức lớp truyền tải thay cho Giao thức truyền điều khiển luồng ( SCTP ), HTTP/2 thay thế cho giao thức Diameter để bảo mật lớp ứng dụng, và một lớp TLS được bổ sung để giao tiếp được mã hóa giữa tất cả các chức năng mạng.

Được triển khai ở chế độ độc lập hoặc không độc lập tùy thuộc vào sự phụ thuộc vào công nghệ 4G Evolved Packet Core (EPC), mạng di động 5G là một khung bao gồm chín chức năng mạng (NF) chịu trách nhiệm đăng ký thuê bao, quản lý phiên kết nối và hồ sơ thuê bao, lưu trữ dữ liệu thuê bao, và kết nối người dùng với internet qua trạm gốc.

Nhưng các nhà nghiên cứu cho biết rất nhiều công nghệ này có khả năng mở ra cánh cửa cho các cuộc tấn công vào người đăng ký và mạng của nhà điều hành có thể bị khai thác để tạo ra các cuộc tấn công man-in-the-middle và DoS.

Tấn công DoS và MitM

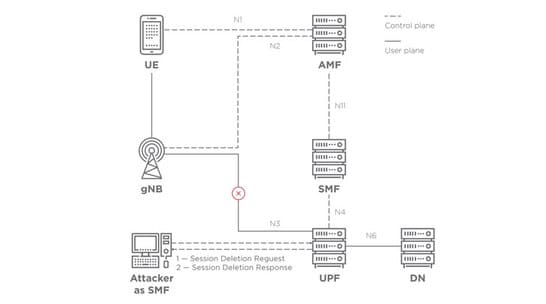

Có vấn đề của kiến trúc hệ thống là giao diện dành cho quản lý phiên (Chức năng quản lý phiên hoặc SMF) thông qua một giao thức được gọi là Packet Forwarding Control Protocol ( PFCP ) – giao thức chuyển tiếp gói tin.

Hacker có thể chọn gửi gói PFCP yêu cầu sửa đổi hoặc xóa phiên, gây ra tình trạng DoS dẫn đến gián đoạn truy cập internet và thậm chí chặn lưu lượng truy cập web.

Các cuộc tấn công MiTM: Các cuộc tấn công man-in-the-middle trở nên nguy hiểm khi Hacker lấy được thông tin thiết bị trước khi gói tin được gửi đến trạm gốc. Bạn có thể lấy dữ liệu này và sửa đổi nôi dung thông tin của thiết bị. Hacker có thể thay đổi thông tin băng tần cho một thiết bị để ngăn việc chuyển mạng hoặc chuyển vùng; hoặc họ có thể tắt giọng nói qua LTE, điều này khiến điện thoại chuyển về chế độ gọi thoại 3G/2G. Cuộc tấn công này vừa đánh cắp thông tin và sửa đổi nội dung gói tin nên khá nguy hiểm.

Theo dõi bí mật vị trí người dùng qua 5G

Cũng cần lưu ý là một số lỗ hổng xác thực người đăng ký có thể được tận dụng để xem Mã định danh thuê bao (SUPI). Hacker sử dụng thông tin thu thập được tạo một cột sóng BTS giả mạo để theo dõi vị trí của sim 5G.

Một lỗi thiết kế trong mô-đun Quản lý dữ liệu người dùng (UDM) quản lý dữ liệu hồ sơ người đăng ký có thể cho phép hacker có “quyền truy cập vào giao diện quản lý kết nối trực tiếp với UDM hoặc bằng cách mạo danh dịch vụ mạng, rồi trích xuất tất cả các thông tin cần thiết, “bao gồm cả dữ liệu vị trí.

Các nhà nghiên cứu cho biết: “Việc truy cập vào những dữ liệu như vậy sẽ gây nguy hiểm nghiêm trọng đến bảo mật: nó cho phép Hacker bí mật theo dõi người dùng, trong khi người đó sẽ không bao giờ biết chuyện gì đang xảy ra”.

Cuối cùng nhưng không kém phần quan trọng, hacker có thể mạo danh mô-đun Chức năng Quản lý Di động và Truy cập (AMF) quản lý việc đăng ký thuê bao trên mạng bằng cách sử dụng thông tin nhận dạng của thuê bao để tạo các kết nối internet, Hacker xài internet nhưng bạn phải trả tiền.

Bạn cần phải làm gì?

Những tiến bộ bảo mật do 5G cung cấp, nhưng điều cần thiết là tiêu chuẩn 5G phải được xem xét kỹ lưỡng khi số lượng người dùng mạng 5G tiếp tục tăng lên mỗi năm. Nếu lo lắng, bạn chỉ cần sử dụng 4G, việc khắc phục lỗ hổng bảo mật của 5G phụ thuộc vào nhà mạng, người dùng cuối không có khả năng tự bảo vệ mình trước 5G.

Các nhà mạng thường xuyên mắc lỗi trong cấu hình thiết bị dẫn đến hậu quả về an ninh. “Các nhà cung cấp thiết bị có vai trò quan trọng, chịu trách nhiệm triển khai kỹ thuật tất cả các tính năng bảo vệ mạng. Để ngăn chặn hậu quả của các cuộc tấn công như vậy, các nhà mạng phải sử dụng các biện pháp bảo vệ kịp thời, chẳng hạn như cấu hình thiết bị phù hợp, sử dụng tường lửa trên biên mạng và giám sát bảo mật.